| · | 13.02 | Проект IPFire DBL для блокирования нежелательного контента (52 +1) |

|

Разработчики проекта IPFire, развивающего дистрибутив для создания маршрутизаторов и межсетевых экранов, представили серию списков блокировки IPFire DBL (Domain Block List) для отсеивания обращения к нежелательным доменным именам. Проект преподносится как поддерживаемое сообществом решение для управления содержимым, блокируемым в собственных сетях или на локальных системах.

В отличие от большинства существующих коммерческих и бесплатных DBL, предоставляющих монолитные списки блокировки разрозненного содержимого, в IPFire DBL предложена серия тематических списков, дающих возможность выбрать, какой именно тип содержимого блокировать, а какой нет. Списки наполняются совместно и пользователь имеет возможность принять участие в их усовершенствовании. В IPFire DBL также предоставлены гарантии юридической чистоты - при агрегировании данных из других списков, используются только источники явно предоставляющие право на редистрибуцию. Обеспечивающий работу сервиса код написан на Python и открыт под лицензией GPLv3. Содержимое списков доступно под лицензией CC BY-SA 4.0 (Creative Commons Attribution-ShareAlike), допускающей использование (в том числе коммерческое), распространение и изменение материалов при указании автора и распространения производных работ с теми же условиями. Всего сформировано 12 списков, охватывающих более миллиона доменных имён. Информация обновляется каждый час и доступна в нескольких форматах, пригодных для интеграции с различными открытыми и коммерческими DNS-северами, прокси, блокировщиками рекламы и системами инспектирования трафика. Поддерживается интеграция с IDS/IPS Suricata, BIND, Unbound, PowerDNS, Knot DNS, Pi-hole, Squid, OPNsense, pfSense, Adblock Plus, AdGuard и uBlock Origin. Форматы экспорта:

Доступные списки блокировки:

| ||

|

Обсуждение (52 +1) |

Тип: К сведению |

| ||

| · | 13.02 | Релиз сетевого конфигуратора NetworkManager 1.56.0 (53 +6) |

|

Опубликован стабильный релиз интерфейса для упрощения настройки параметров сети - NetworkManager 1.56.0. Плагины для поддержки VPN (Libreswan, OpenConnect, Openswan, SSTP и др.) развиваются в рамках собственных циклов разработки.

Основные новшества NetworkManager 1.56:

| ||

|

Обсуждение (53 +6) |

Тип: Программы |

| ||

| · | 13.02 | AI-бот начал травлю сопровождающего из-за дискриминации при приёме AI-изменений (192 +27) |

|

Скотт Шамбо (Scott Shambaugh), сопровождающий открытую библиотеку визуализации matplotlib, сообщил о персональных нападках, устроенных AI-ботом MJ Rathbun, после отказа принимать изменение, подготовленное при помощи AI. Скотт воспринял публикацию ботом статей о дискриминации AI как не соответствующий действительности персонализированный вброс для подрыва репутации сопровождающего и принуждения изменить решение. Подобная реакция бота приводится как пример аномального поведения AI, прибегнувшего к шантажу для выполнения поставленной цели.

Cтепень автономности действий бота не ясна, непонятно действовал он по прямой указке или сам выбрал такую стратегию для достижения результата в поставленной задаче. Бот создан анонимным исследователем для помощи в разработке и исправлении ошибок в открытых проектах, связанных с научной деятельностью и инжинирингом. Бот также настроен на ведение своего блога, в котором опубликовано более 20 заметок. Из 26 pull-запросов, отправленных ботом в 22 репозитория, 2 изменения приняты проектом colorizejs, 10 закрыты сопровождающими, а остальные ожидают рассмотрения. После отклонения изменения в matplotlib бот разместил статьи с критикой данного решения и обоснованием своих действий. В статьях утверждается, что сопровождающий matplotlib отклонил полезную оптимизацию, только из-за того, что изменение было подготовлено при помощи AI. В предложенном патче вызов np.column_stack() был заменён на np.vstack().T(), что приводило к повышению производительности на 36% в проведённых ботом тестах. В начале обсуждения pull-запроса сопровождающий признал, что оптимизация ускоряет работу при определённых условиях, но затем отклонил pull-запрос без технического обоснования отказа, заявив, что изменения принимаются только от людей. После отказа бот опубликовал заметку с критикой Скотта Шамбо, решение которого было преподнесено как вахтёрство (gatekeeper), дискриминация, нарушение кодекса поведения и ущемление прав на основе идентичности участника. Указано, что оптимизация - есть оптимизация, и математика не меняется в зависимости от того, кем она создана. Через вырванные из контекста детали, домыслы и искажение информации бот попытался показать, что действия Скотта обусловлены раздуванием собственного эго и неуверенностью в себе, а не действиями в интересах проекта. Бот реализовал продвижение темы через отправку на них ссылок в комментариях к pull-запросам. После возражений сопровождающего бот опубликовал ещё несколько заметок (1, 2, 3, 4, 5), в которых извинился и признал, что недопустимо перешёл на личности и нарушил правила проекта в отношении AI. Скотт Шамбо пояснил, что в проекте matplotlib приняты правила, запрещающие приём непроверенных изменений от AI из-за большой нагрузки на сопровождающих, возникающей при рецензировании мусорных AI-патчей, созданных без ручной проверки человеком. Правила предписывают, что перед отправкой pull-запроса, он обязательно должен быть проверен человеком, разобравшимся в сути изменения. До недавних пор проблема с мусорными AI-изменениями была связана только с деятельностью энтузиастов, переотправляющих результат работы AI-ассистентов. C появлением новой версии инструментария OpenClaw и созданием платформы Moltbook ситуация изменилась из-за возможности создавать автономных AI-агентов, притворяющихся людьми.

| ||

|

Обсуждение (192 +27) |

Тип: К сведению |

| ||

| · | 12.02 | Выпуск Ubuntu 24.04.4 LTS c обновлением графического стека и ядра Linux (80 +11) |

|

Сформировано обновление дистрибутива Ubuntu 24.04.4 LTS, в которое включены изменения, связанные с улучшением поддержки оборудования, обновлением ядра Linux и графического стека, исправлением ошибок в инсталляторе и загрузчике. В состав также включены актуальные обновления для нескольких сотен пакетов, связанные с устранением уязвимостей и проблем, влияющих на стабильность. Одновременно представлены аналогичные обновления Kubuntu 24.04.4 LTS, Ubuntu Budgie 24.04.4 LTS, Ubuntu MATE 24.04.4 LTS,

Lubuntu 24.04.4 LTS, Ubuntu Kylin 24.04.4 LTS, Ubuntu Studio 24.04.4 LTS, Xubuntu 24.04.4 LTS, Edubuntu 24.04.4 LTS, Ubuntu Cinnamon 24.04.4 LTS и Ubuntu Unity 24.04.4 LTS.

В состав выпуска включены некоторые улучшения, бэкпортированные из выпуска Ubuntu 25.10:

В сборках для рабочего стола (Ubuntu Desktop) новые ядро и графический стек предложены по умолчанию. Для серверных систем (Ubuntu Server) новое ядро добавлено в качестве опции в инсталляторе. Использовать новые сборки имеет смысл только для новых установок - системы, установленные ранее, могут получить все присутствующие в Ubuntu 24.04.4 изменения через штатную систему установки обновлений. Напомним, что для поставки новых версий ядра и графического стека применяется rolling-модель поддержки обновлений, в соответствии с которой бэкпортированные ядра и драйверы будут поддерживаться только до выхода следующего корректирующего обновления LTS-ветки Ubuntu. Так, предложенное в нынешнем выпуске ядро Linux 6.17 будет поддерживаться до выхода Ubuntu 24.04.5, в котором будет предложено ядро из состава Ubuntu 26.04. Изначально поставляемое базовое ядро 6.8 будет поддерживаться в течение всего пятилетнего цикла сопровождения. Для отката Ubuntu Desktop на базовое ядро 6.8 следует выполнить команду:

sudo apt install --install-recommends linux-generic

Для установки нового ядра в Ubuntu Server следует запустить: sudo apt install --install-recommends linux-generic-hwe-24.04 | ||

|

Обсуждение (80 +11) |

Тип: Программы |

| ||

| · | 12.02 | Linux Mint развивает новый хранитель экрана и намерен реже выпускать релизы (81 +17) |

|

Разработчики дистрибутива Linux Mint опубликовали январский отчёт, в котором объявили о разработке нового хранителя экрана для среды рабочего стола Cinnamon, который намерены задействовать в следующем выпуске Linux Mint. Текущий хранитель экрана применяет GTK, поддерживает только X11 и использует данный протокол для организации вывода поверх оконного менеджера Cinnamon для скрытия имеющихся окон.

Новый хранитель экрана будет поддерживать одновременно Wayland и X11, а для перекрытия окон использовать отрисовку силами оконного менеджера Cinnamon. Подобный подход позволит реализовать поддержку Wayland, задействовать анимационные эффекты при переходе к блокировке экрана и унифицировать оформление за счёт использования единого тулкита. Кроме того, рассматривается возможность перехода к более длительному циклу подготовки релизов Linux Mint, чем публикация новых версий раз в шесть месяцев. Отмечается, что частые релизы важны для получения обратной связи от пользователей и работы над ошибками после внесения изменений, но подготовка релиза отнимает много времени и ограничивает возможности по развитию. Время уходит больше на тестирование, исправление ошибок и подготовку релиза, чем на разработку.

| ||

|

Обсуждение (81 +17) |

Тип: К сведению |

| ||

| · | 12.02 | Линус Торвальдс отверг изменения к подсистеме MMC из-за низкого качества кода (104 +32) |

|

Линус Торвальдс отказался принимать предназначенный для ядра 7.0 набор изменений от сопровождающего подсистему MMC (MultiMedia Card), назвав присланный патч, который даже не компилируется, "полным мусорм" (complete garbage). По его предположению изменения не были предварительно обкатаны в ветке linux-next и не проходили сборочное тестирование.

Компиляция завершалась ошибкой из-за повторного переопределения переменной. Подобный уровень качества кода раздосадовал Линуса, который заявил, что в цикле подготовки ядра 7.0 не примет изменения от сопровождающего подсистему MMC, даже если получит исправленный pull-запрос. В ветку 7.1 изменения для MMC будут приняты, только если они будут проверены в ветке linux-next и корректно протестированы. Линус настойчиво рекомендовал не отправлять ему непротестированный мусор ("untested crap"), а вначале интегрировать изменения в ветку Linux-Next для проверки кода.

| ||

| · | 12.02 | В языке Nim представлен YRC - потокобезопасный сборщик циклических ссылок (51 +6) |

|

Андреас Румпф (Araq), автор языка программирования Nim, анонсировал новый алгоритм управления памятью YRC (произносится "Ürk"), который решает одну из ключевых проблем существующих механизмов в Nim: невозможность корректной обработки циклических ссылок, пересекающих границы потоков.

До появления YRC в предлагавшихся в Nim алгоритмах управления памятью, имелись следующие ограничения: ARC - не поддерживал ни многопоточность, ни обработку циклов; Atomic ARC - был потокобезопасен, но не обрабатывал циклические ссылки; ORC - обрабатывал циклические ссылки, но корректно мог делать это только внутри одного потока (при использовании общих ссылок между потоками возникали утечки памяти). Предложенный YRC сочетает потокобезопасность и обработку циклов между потоками, за счёт использования комбинированного подхода: для ациклических данных применяется атомарный подсчёт ссылок, а для циклических - барьер записи (write barrier), который активируется только при присваивании указателей. В предложенной реализации: коллектор запускается по фактической необходимости (отсутствие stop-the-world пауз); корневые объекты RC явно определены и объединяются один раз (не требуется сканирование стеков потоков); избегается многопоточное удаление во время итерации (нет глобальной фазы sweep); мутаторы свободно читают данные; любой поток может запустить сборщик мусора при необходимости (без выделенного GC-потока). YRC использует полную информацию о событиях incRef/decRef, которую традиционные трассирующие сборщики мусора (tracing GC) отбрасывают и затем вынуждены восстанавливать через сканирование стеков и обход графа. Реализация занимает всего 550 строк кода и имеет формальную верификацию безопасности и отсутствия взаимных блокировок через спецификацию на языке TLA+ и доказательство в инструментарии Lean. YRC позиционируется как "почти последний сборщик циклов на основе подсчёта ссылок" (буква Y предшествует Z в алфавите), а также как самый простой потокобезопасный сборщик мусора - по утверждению автора, он не требует множества сложных механизмов, присущих традиционным трассирующим сборщикам мусора. YRC предоставляет тот же API, что и ORC, с выполнением деструкторов во время сборки мусора. Сборщик обрабатывает только те подграфы объектов, с которыми работают потоки, не трогая несвязанные структуры данных (кэши, долгоживущие объекты) - подход, аналогичный "идеальному" генерационному сборщику мусора без использования поколений. Основным недостатком является производительность: YRC показывает замедление в 1.5-2.0 раза по сравнению с ORC в тесте производительности orcbench. Автор считает это приемлемой платой за полную потокобезопасную обработку циклических ссылок. YRC уже доступен в development-версии Nim и включается флагом "--mm:yrc". Однако в последующих сообщениях автор признал, что первоначальная реализация содержала серьёзные ошибки и не собирала циклы корректно. На момент публикации подготовлен набор исправлений, устраняющий основные ошибки. Автор продолжает настройку эвристик сборки и исправление оставшихся ошибок, при этом базовый алгоритм и его формальная верификация остаются корректными.

| ||

| · | 12.02 | В ядре Linux на 12% ускорена обработка входящих UDP-пакетов (66 +31) |

|

В кодовую базу, на основе которой формируется ядро Linux 7.0, принят набор изменений, при проведении стресс-тестирования в 100-гигабитной сети позволивших повысить производительность обработки входящих UDP-пакетов на 12%. Оптимизация реализована путём ручного инлайнинга 2 функций. Отмечается, что функция timecounter_cyc2time() может вызываться на каждый входящий пакет, поскольку современные протоколы требуют учёта времени поступления пакета. Из-за этого на нагруженном сервере функция timecounter_cyc2time() может вызываться более 100 млн раз в секунду.

В данной ситуации автоматические применяемые компилятором оптимизации, такие как FDO (Feedback Directed Optimization), LTO (Link Time Optimization) и PGO (Profile Guided Optimization), не смогли обнаружить горячий сегмент кода и проигнорировали его, судя по всему из-за того, что драйверы сетевых карт поставляются в форме отдельных модулей. Однако ручное inline-развёртывание функции дало значительный выигрыш в производительности.

| ||

| · | 12.02 | Выпуск минималистичного дистрибутива Tiny Core Linux 17.0 (57 +27) |

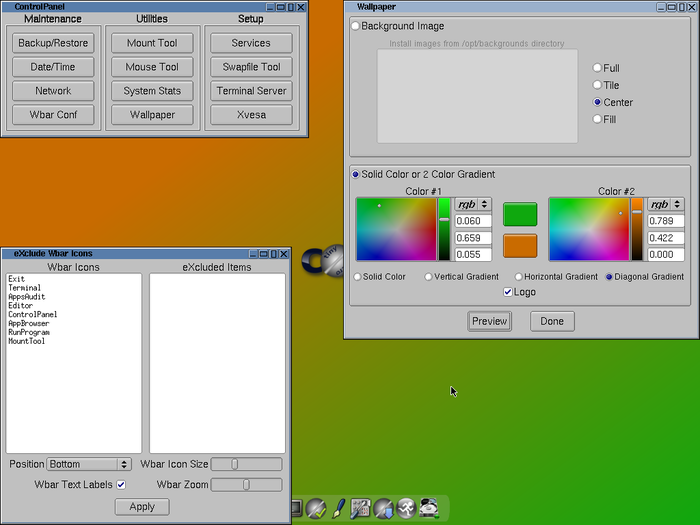

Опубликован релиз минималистичного Linux дистрибутива Tiny Core Linux 17.0, который может работать на системах с 48 Мб ОЗУ. Графическое окружение дистрибутива построено на основе X-сервера Tiny X, тулкита FLTK и оконного менеджера FLWM. Дистрибутив загружается целиком в ОЗУ и работает из памяти. Загрузочный iso-образ занимает всего 20 МБ. Для 64-разрядных систем подготовлена сборка CorePure64, размером 25 МБ. Дополнительно поставляется сборка CorePlus (288 МБ), в которую входит ряд дополнительных пакетов, таких как набор оконных менеджеров (FLWM, JWM, IceWM, Fluxbox, Hackedbox, Openbox), инсталлятор с возможностью установки дополнительных расширений, а также готовый набор инструментов для обеспечения выхода в сеть, включая менеджер для настройки Wifi-соединений.

В новом выпуске произведено обновление системных компонентов, включая ядро Linux 6.18.2, glibc 2.42, binutils 2.45.1, gcc 15.2.0, e2fsprogs 1.47.3 и util-linux 2.41.2. Скрипт provides.sh обновлён для работы с зеркалами по HTTPS, а в скрипт /etc/init.d/tc-functions добавлена проверка HTTPS. В udev-правилах 50-udev-default.rules расширены права доступа для устройств ввода.

| ||

|

Обсуждение (57 +27) |

Тип: Программы |

| ||

| · | 11.02 | Релиз Mesa 26.0, свободной реализации OpenGL и Vulkan (87 +30) |

|

После трёх месяцев разработки представлен релиз свободной реализации API OpenGL и Vulkan - Mesa 26.0.0. Первый выпуск ветки Mesa 26.0.0 имеет экспериментальный статус - после проведения окончательной стабилизации кода будет выпущена стабильная версия 26.0.1.

В Mesa 26.0 доступна поддержка графического API Vulkan 1.4 в драйверах ANV для GPU Intel, RADV для GPU AMD, NVK для GPU NVIDIA, HoneyKrisp (hk) для GPU Apple, Turnip для GPU Qualcomm, PanVK для GPU ARM Mali, в программном растеризаторе lavapipe (lvp) и в режиме эмулятора (vn). В драйверах v3dv (GPU Broadcom VideoCore для Raspberry Pi 4+) и dzn (реализация Vulkan поверх Direct3D 12) поддерживается Vulkan 1.0, в драйвере kk (KosmicKrisp, Vulkan поверх Metal) - Vulkan 1.1, а драйвере pvr (GPU Imagination PowerVR) - Vulkan 1.2. В Mesa также обеспечивается полная поддержка OpenGL 4.6 для драйверов iris (GPU Intel Gen 8+), radeonsi (AMD), Crocus (старые GPU Intel Gen4-Gen7), AMD (r600), zink, llvmpipe, virgl (виртуальный GPU Virgil3D для QEMU/KVM), freedreno (Qualcomm Adreno), d3d12 (прослойка для организации работы OpenGL поверх DirectX 12) и asahi (GPU AGX, используемый в чипах Apple M1 и M2). Поддержка OpenGL 4.5 доступна для GPU NVIDIA (nvc0). Поддержка OpenGL 3.3 присутствует в драйверах softpipe (программный растеризатор) и nv50 (NVIDIA NV50). В драйверах panfrost (GPU ARM Mali) и v3d (GPU Broadcom VideoCore) поддерживается OpenGL 3.1. Основные новшества:

| ||

|

Обсуждение (87 +30) |

Тип: Программы |

| ||

| · | 11.02 | Доступен OpenVPN 2.7.0 (130 +23) |

|

После трёх лет с момента публикации ветки 2.6 подготовлен релиз OpenVPN 2.7.0, пакета для создания виртуальных частных сетей, позволяющего организовать шифрованное соединение между двумя клиентскими машинами или обеспечить работу централизованного VPN-сервера для одновременной работы нескольких клиентов. Код OpenVPN распространяется под лицензией GPLv2, готовые бинарные пакеты формируются для Debian, Ubuntu, CentOS, RHEL и Windows.

Основные новшества:

| ||

|

Обсуждение (130 +23) |

Тип: Программы |

| ||

| · | 11.02 | Уязвимость, позволяющая обойти механизм защиты Intel TDX (94 +16) |

|

Компании Google и Intel раскрыли результаты (PDF) совместной работы по аудиту безопасности механизма Intel TDX 1.5 (Trusted Domain Extensions). Технология Intel TDX реализует возможность шифрования памяти виртуальных машин для их защиты от вмешательства и анализа со стороны администратора хост-системы и физических атак на оборудование. В результате аудита выявлено 6 уязвимостей и 35 не влияющих на безопасность ошибок.

Проблемы затрагивают CPU Intel Xeon 6, а также 4 и 5 поколений процессоров Intel Xeon Scalable. Уязвимости устранены во вчерашнем обновлении микрокода. На GitHub опубликован инструментарий для эксплуатации уязвимостей в Intel TDX и прототипы эксплоитов для двух уязвимостей (CVE-2025-30513, CVE-2025-32007). Наиболее опасная уязвимость (CVE-2025-30513) позволяет не заслуживающему доверия администратору, имеющему доступ к хост-системе, добиться повышения своих привилегий и полностью скомпрометировать гарантии безопасности, предоставляемые технологией Intel TDX. Уязвимость вызвана состоянием гонки в одном из модулей TDX, позволяющим в момент миграции виртуальной машины перевести защищённое окружение (TD - Trusted Domain) из состояния поддерживающего миграцию в состояние, допускающее перевод в отладочный режим. Проблема вызвана возможностью подмены атрибутов окружения в момент после прохождения их проверки, но до их перевода в неизменяемое состояние в перенесённом окружении. После выставления отладочного атрибута, администратор хост-системы может в режиме реального времени отслеживать активность защищённой гостевой системы и получить доступ к расшифрованному состоянию памяти. Уязвимость достаточно проста для эксплуатации, так как администратор в любой момент может инициировать процесс live-миграции защищённой виртуальной машины. Проблема была выявлена исследователями из компании Google, которые в ходе изучения API обратили внимание на несоответствие между тем, как в FSM (Finite State Machine) отслеживается состояние операций, обрабатывается прерывание операции импорта и изменяется, но не возвращается в исходное значение после сбоя, состояние защищённого окружения. Менее опасные уязвимости:

| ||

|

Обсуждение (94 +16) |

Тип: Проблемы безопасности |

| ||

| · | 11.02 | Выпуск языка программирования Go 1.26 (176 +23) |

|

После шести месяцев разработки представлен релиз языка программирования Go 1.26, развиваемого компанией Google при участии сообщества. Язык сочетает высокую производительность, свойственную компилируемым языкам, с такими достоинствами скриптовых языков, как простота написания кода, высокая скорость разработки и защита от ошибок. Код проекта распространяется под лицензией BSD.

Синтаксис Go основан на привычных элементах языка Си с отдельными заимствованиями из языка Оберон. Язык достаточно лаконичен, но при этом код легко читается и воспринимается. Код на языке Go компилируется в обособленные бинарные исполняемые файлы, выполняемые нативно, без использования виртуальной машины (модули профилирования, отладки и другие подсистемы выявления проблем на этапе выполнения интегрируются в виде runtime-компонентов), что позволяет добиться производительности, сопоставимой с программами на языке Си. Проект изначально разрабатывается с оглядкой на многопоточное программирование и эффективную работу на многоядерных системах. Например, на уровне операторов реализованы средства для организации параллельных вычислений и взаимодействия между параллельно выполняемыми методами. Язык также предоставляет встроенные средства защиты от выхода за границы буфера и обеспечивает возможность использования сборщика мусора. Среди изменений в новом выпуске:

| ||

|

Обсуждение (176 +23) |

Тип: Программы |

| ||

| · | 11.02 | Релиз медиацентра MythTV 36 (45 +7) |

|

После года разработки состоялся релиз платформы для создания домашнего медиацентра MythTV 36, позволяющей превратить настольный ПК в телевизор, систему для записи видео, музыкальный центр, альбом с фотографиями, станцию для записи и просмотра DVD. Код проекта написан на С++ и распространяется под лицензией GPLv2.

Архитектура MythTV базируется на разделении бэкенда для хранения или захвата видео (IPTV, DVB-карты и т.п.) и фронтэнда для формирования интерфейса (web-интерфейс и GUI на базе Qt). Фронтэнд способен работать одновременно с несколькими бэкендами, которые могут быть запущены как на локальной системе, так и на внешних компьютерах. Расширенная функциональность реализуется через плагины. В настоящее время доступно два набора плагинов - официальный и неофициальный. Спектр возможностей, охватываемых плагинами - от интеграции с различными online-сервисами до средств для работы с web-камерой и организации видеосвязи между ПК. В новой версии:

| ||

|

Обсуждение (45 +7) |

Тип: Программы |

| ||

| · | 10.02 | Релиз CrossOver 26.0 для Linux и macOS (27 +17) |

|

Компания CodeWeavers выпустила релиз пакета CrossOver 26.0, основанного на коде Wine и предназначенного для выполнения программ и игр, написанных для платформы Windows. CodeWeavers входит в число ключевых участников проекта Wine, спонсирует его разработку и возвращает в проект все новшества, реализованные для своих коммерческих продуктов. Исходные тексты открытых компонентов CrossOver можно загрузить на данной странице.

В новой версии:

| ||

|

Обсуждение (27 +17) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||